Categoría: Sophos

Analiza archivos y URL sospechosos con el portal gratuito Intelix de SophosLabs

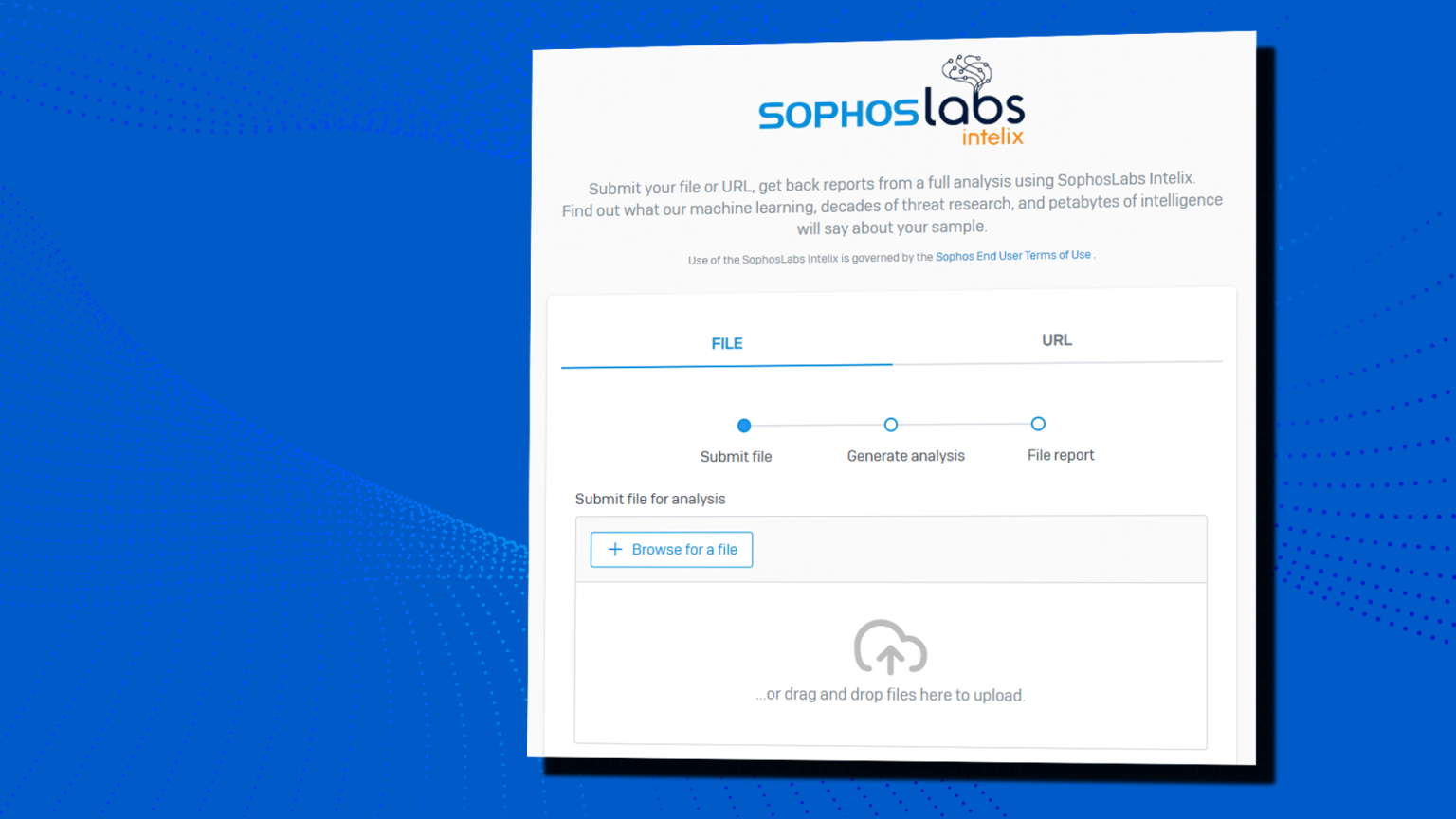

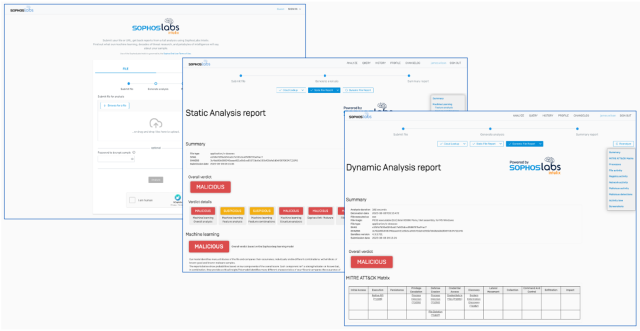

Nos complace anunciar el lanzamiento del portal Intelix de SophosLabs, una interfaz basada en la web que permite a cualquier persona enviar ficheros y URL sospechosos para su análisis y clasificación. Este servicio gratuito es un recurso excelente para particulares, investigadores y organizaciones que deseen estar al día de las últimas ciberamenazas.

Intelix proporciona inteligencia sobre amenazas detallada, explicable y probada, lo que permite tomar decisiones con conocimiento de causa. Los archivos y URL enviados se someten a un análisis detallado de las amenazas, que incluye búsquedas en la nube, análisis estáticos y análisis dinámicos (sandboxing en la nube).

A partir de los informes generados, los usuarios pueden comprender el veredicto y las características y comportamientos que lo han provocado.

El portal Intelix, muestra la potencia de las tecnologías de detección de SophosLabs y la plataforma de inteligencia sobre amenazas Sophos X-Ops que utilizan los productos de Sophos.

Si eres un cliente registrado de Sophos, el portal Intelix ofrece funciones adicionales. Si inicias sesión con tu ID de Sophos, podrás acceder a los resultados de todos los análisis anteriores durante un año, como máximo. También puedes escalar instantáneamente un análisis al Soporte de Sophos o a SophosLabs para que un humano revise el veredicto.

El portal Intelix de SophosLabs es un recurso excelente para mantenerse informado sobre las últimas ciberamenazas. Tanto si eres un investigador, un particular o una empresa, el portal ofrece una gran cantidad de información para ayudarte a ir un paso por delante de los ciberdelincuentes. Intelix también está disponible en AWS Marketplace y para casos de uso OEM.

Pruébalo hoy mismo o visita Sophos.com/Intelix para obtener más información.

Partner Autorizado para Costa Rica de Sophos

Licenciamiento Endpoint Sophos Costa Rica

La ciberseguridad como servicio (CSaaS)

La ciberseguridad es demasiado compleja y cambia demasiado deprisa para que la mayoría de organizaciones puedan gestionarla eficazmente

¿Qué es SaaS?

SaaS es un método de entrega de software que permite acceder a los datos desde cualquier dispositivo con conexión a Internet y un navegador web. En este modelo basado en web, los proveedores de software alojan y mantienen los servidores, las bases de datos y el código que forma una aplicación.

El modelo tradicional de entrega de software en las instalaciones se diferencia del SaaS en dos aspectos clave:

-

Las implementaciones de SaaS no requieren un hardware extenso, lo que permite a los compradores subcontratar la mayoría de las responsabilidades de TI que normalmente se requieren para solucionar problemas y mantener el software internamente.

-

Los sistemas SaaS generalmente se pagan dentro de un modelo de suscripción, mientras que el software local generalmente se compra a través de una licencia perpetua, pagada por adelantado.

Los usuarios locales también pueden pagar hasta un 20% anual en tarifas de mantenimiento y soporte. La tarifa de suscripción anual o mensual para un sistema SaaS generalmente incluirá la licencia de software, el soporte y la mayoría de las demás tarifas.

Seguridad empresarial moderna

Desafortunadamente, la seguridad comprometida ya no es la excepción. En la primera mitad de 2019, las infracciones dejaron expuestos 4.100 millones de registros. Se espera que las empresas de todo tipo gasten más de $ 1 billón en medidas de seguridad entre 2017 y 2021. Y con el auge de la tecnología de Internet de las cosas (IoT) y la prevalencia de dispositivos conectados, este número seguramente aumentará.

Las estimaciones sugieren que el gasto solo en soluciones de seguridad de IoT aumentará de 1,5 mil millones a más de 3,1 mil millones en todo el mundo para 2021. Y los esfuerzos parciales de soluciones de seguridad de la industria de IoT hasta ahora han sido preocupantes por decir lo mínimo.

Podemos gestionar su ciberseguridad con Cybersecurity as a Service nuestro equipo de expertos ofrece un servicio totalmente gestionado con funciones de búsqueda, detección y respuesta a amenazas 24/7. Mantenga sus datos protegidos con Sophos Managed Detection and Response (MDR).

Partner Autorizado para Costa Rica de Sophos

Licenciamiento Corporativo de Sophos

La ciberseguridad tema crítico en la actualidad

La importancia de la ciberseguridad

La ciberseguridad es el conjunto de prácticas y tecnologías diseñadas para proteger los sistemas y dispositivos electrónicos de ataques, robo o daño. Con el aumento del uso de dispositivos digitales y la interconexión de redes, la ciberseguridad se ha vuelto más importante que nunca. Las empresas, en particular, son un objetivo frecuente de los ciberdelincuentes que buscan acceder a información confidencial o causar daño.

Los ataques cibernéticos pueden tomar muchas formas, desde malware que infecta una red y roba datos, hasta ransomware que cifra archivos y exige un rescate para desbloquearlos. Incluso los ataques de phishing, en los que los atacantes engañan a los usuarios para que revelen información confidencial, pueden tener graves consecuencias. Si bien es imposible prevenir todos los ataques, la ciberseguridad adecuada puede minimizar el riesgo y garantizar que, en caso de un ataque, se puedan tomar medidas para mitigar el daño.

Sophos: Protección integral contra amenazas cibernéticas

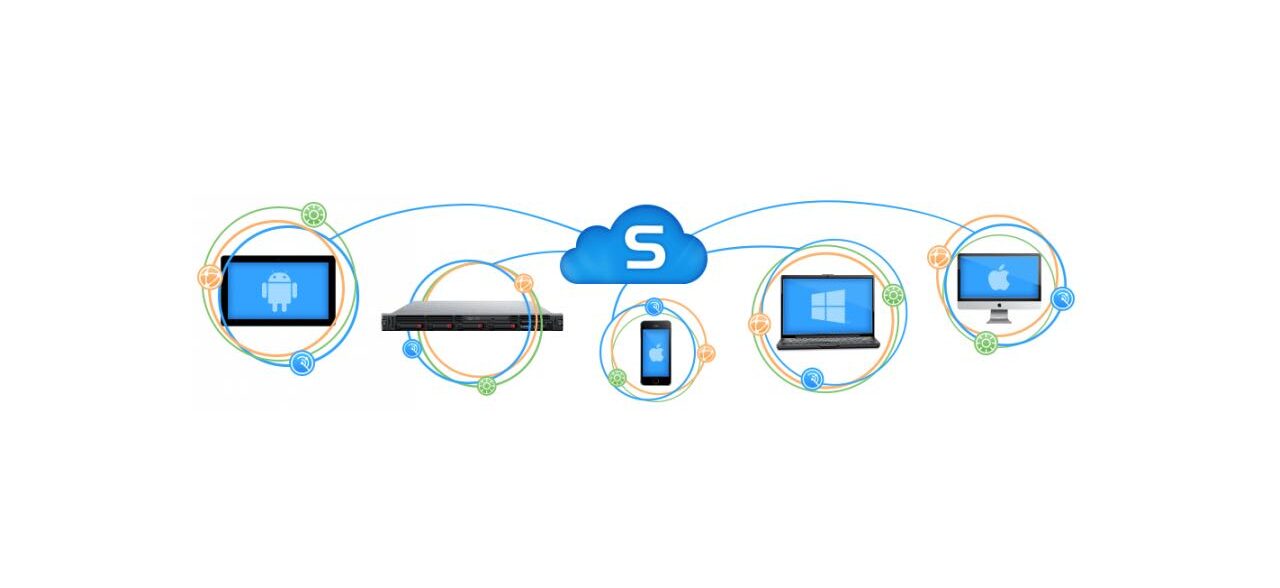

Sophos es una empresa líder en seguridad cibernética que ofrece una amplia gama de soluciones de protección. Con una variedad de productos diseñados para adaptarse a las necesidades específicas de las empresas, Sophos puede ayudar a proteger su red contra una amplia gama de amenazas.

Sophos Endpoint Protection es una solución todo en uno que ofrece protección contra malware, ransomware, exploit y phishing. Al utilizar tecnología de inteligencia artificial y aprendizaje automático, Sophos Endpoint Protection puede identificar y detener amenazas antes de que puedan causar daño.

Sophos Firewall es otra solución importante que puede ayudar a proteger su red. La firewall de Sophos utiliza una variedad de tecnologías de protección para bloquear amenazas y prevenir intrusiones no autorizadas.

Sophos Intercept X es una solución de protección de endpoints de próxima generación que utiliza una combinación de tecnología de prevención de amenazas avanzada, tecnología de detección y respuesta de endpoints (EDR) y análisis de comportamiento para proteger contra amenazas cibernéticas sofisticadas.

Sophos también ofrece soluciones de seguridad de correo electrónico y de nube que pueden ayudar a proteger su empresa contra amenazas cibernéticas en múltiples frentes.

Conclusión

La ciberseguridad es esencial para cualquier empresa que opere en un entorno digital. Sophos ofrece una amplia gama de soluciones de protección que pueden ayudar a garantizar que su empresa esté protegida contra amenazas cibernéticas. Desde Endpoint Protection hasta Firewall y Intercept X, Sophos tiene soluciones para adaptarse a las necesidades específicas de su empresa. Si está buscando protección contra amenazas cibernéticas, Sophos es una opción líder en el mercado.

Partner Autorizado para Costa Rica de Sophos

Debería tener un antivirus en mi empresa?

Qué es Sophos?

Sophos es una empresa de ciberseguridad líder en el mercado que se dedica a proteger las redes y los sistemas informáticos de empresas y organizaciones contra amenazas digitales como virus, malware, ransomware y otras formas de ataques cibernéticos. La empresa ofrece una amplia gama de soluciones de seguridad para proteger a las empresas y organizaciones de todos los tamaños contra las amenazas cibernéticas en constante evolución. Entre sus soluciones se encuentran firewalls, software antivirus, soluciones de encriptación y protección de datos, herramientas de análisis de vulnerabilidades, entre otros.

Sophos utiliza una combinación de tecnologías avanzadas de inteligencia artificial, machine learning y análisis de comportamiento para detectar y neutralizar amenazas de seguridad. También se enfoca en la educación y concientización de los empleados de las empresas y organizaciones, ya que considera que la educación y la formación son la primera línea de defensa contra los ciberataques. Entre las soluciones destacan:

-

Sophos Intercept X: una solución de seguridad avanzada que utiliza inteligencia artificial y machine learning para proteger contra ransomware, malware y otras amenazas avanzadas.

-

Sophos XG Firewall: una solución de firewall de próxima generación que proporciona una protección completa y flexible para las redes empresariales.

-

Sophos Endpoint Protection: una solución de seguridad para dispositivos finales que protege contra virus, malware, ransomware y otras amenazas.

-

Sophos Mobile: una solución de seguridad móvil que protege los dispositivos móviles de la empresa contra amenazas cibernéticas.

-

Sophos Email: una solución de seguridad de correo electrónico que protege contra spam, phishing y otros ataques de correo electrónico.

-

Sophos Encryption: una solución de encriptación de archivos y discos que protege los datos sensibles de la empresa contra el acceso no autorizado.

-

Sophos Server Protection: una solución de seguridad para servidores que protege contra amenazas cibernéticas en los servidores empresariales.

-

Sophos Phish Threat: una solución de entrenamiento y simulación de phishing que ayuda a educar a los empleados de la empresa sobre cómo detectar y evitar los ataques de phishing.

En resumen, Sophos ofrece una amplia gama de soluciones de seguridad que protegen los sistemas y redes empresariales contra las amenazas cibernéticas en constante evolución. Desde soluciones de seguridad avanzadas hasta soluciones de entrenamiento y simulación, Sophos tiene una solución para cada necesidad empresarial.

Partner Autorizado para Costa Rica de Sophos

Sophos identifica más de 500 herramientas únicas utilizadas por los ciberatacantes en 2022

Según el informe “Active Adversary Report for Business Leaders”, la causa más común del origen de los ataques fueron vulnerabilidades no parcheadas y credenciales comprometidas

Sophos, líder mundial en innovación y entrega de ciberseguridad como servicio, publica el informe “Active Adversary Report for Business Leaders”, un análisis en profundidad sobre los comportamientos en constante evolución y las técnicas de ataque que los adversarios han utilizado durante el 2022. Los datos analizados por el equipo de Respuesta a Incidentes de Sophos (IR, por sus siglas en inglés) a partir de más de 150 casos, identificaron más de 500 herramientas y técnicas únicas, incluyendo 118 binarios “Living off the Land” (LOLBins). A diferencia del malware, los LOLBins son ejecutables que se encuentran de forma natural en los sistemas operativos, lo que los hace mucho más difíciles de bloquear para los equipos de seguridad cuando los atacantes los explotan para actividades maliciosas.

Además, Sophos ha descubierto que las vulnerabilidades sin parchear han sido la vía de acceso más común utilizada por los ciberatacantes para obtener el acceso inicial a los sistemas de las víctimas. De hecho, en la mitad de las investigaciones incluidas en el informe, los atacantes explotaron las vulnerabilidades ProxyShell y Log4Shell -vulnerabilidades identificadas desde 2021- para infiltrarse en las redes de las empresas. La segunda causa de los ataques más común fueron las credenciales comprometidas.

“Hoy en día, cuando los cibercriminales no están forzando el acceso a una red, simplemente están entrando directamente. La realidad es que el entorno de las amenazas ha crecido en volumen y complejidad hasta el punto de que no hay huecos perceptibles que los equipos de seguridad puedan aprovechar. Para la mayoría de las empresas, los días en los que podían protegerse por su cuenta han quedado atrás. Realmente es todo, en todas partes, todo a la vez. Sin embargo, hay herramientas y servicios a disposición de las empresas que pueden aliviar parte de la carga defensiva, permitiéndoles centrarse en las prioridades reales de su negocio”, explica John Shier, CTO de Sophos.

Más de dos tercios de los ataques que ha investigado el equipo de Respuesta a Incidentes de Sophos (68%) implicaban ransomware, lo que demuestra que este tipo de ataques sigue siendo una de las amenazas más generalizadas para las empresas. El ransomware también ha representado casi tres cuartas partes de los informes del equipo IR de Sophos en los últimos tres años.

Aunque el ransomware sigue dominando el panorama de las amenazas, el tiempo de permanencia de los atacantes se ha reducido en 2022, pasando de 15 a 10 días, para todos los tipos de ataque. En los casos de ransomware, el tiempo de permanencia se redujo de 11 a 9 días, mientras que la disminución ha sido aún mayor en los ataques sin ransomware. El tiempo de permanencia para estos últimos disminuyó de 34 días en 2021 a solo 11 días en 2022. Sin embargo, a diferencia de años anteriores, no ha habido variaciones significativas en los tiempos de permanencia investigados entre empresas de distinto tamaño o sectores.

“Las empresas que han implantado con éxito protección por capas con supervisión constante están obteniendo mejores resultados en cuanto a la gravedad de los ataques. El efecto secundario que provoca la mejora de las defensas implica que los adversarios tienen que aumentar la velocidad para completar sus ataques. Por lo tanto, los ataques más rápidos requieren también una detección más temprana. La carrera entre atacantes y defensores seguirá intensificándose y quienes no dispongan de una vigilancia proactiva sufrirán consecuencias mayores“, afirma Shier.

El informe “Sophos Active Adversary Report for Business Leaders” se basa en 152 investigaciones del equipo de Respuesta a Incidentes (IR) que abarcan 22 sectores de todo el mundo. Las empresas atacadas se encontraban en 31 países diferentes, incluidos Estados Unidos y Canadá, Reino Unido, Alemania, Suiza, Italia, Austria, Finlandia, Bélgica, Suecia, Rumanía, España, Australia, Nueva Zelanda, Singapur, Japón, Hong Kong, India, Tailandia, Filipinas, Qatar, Bahréin, Arabia Saudí, Emiratos Árabes Unidos, Kenia, Somalia, Nigeria, Sudáfrica, México, Brasil y Colombia. Los sectores con mayor presencia en el informe son el sector industrial (20%), seguido del sector sanitario (12%), la educación (9%) y el retail (8%).

El informe Sophos Active Adversary Report for Business Leaders proporciona a las empresas información práctica sobre amenazas y los conocimientos necesarios para optimizar las estrategias de seguridad y las defensas.

Para obtener más información sobre los comportamientos, herramientas y técnicas de los atacantes, está disponible el informe Sophos Active Adversary Report for Business Leaders en Sophos.com.

Más información sobre productos Sophos en Costa Rica https://www.systec.co.cr/sophos/

https://news.sophos.com/es-es/2023/03/06/los-federales-advierten-del-ransomware-royal-que-utiliza-toda-la-gama-de-ttp/

El malware EDR AuKill abusa del controlador Process Explorer

Aumentan los ataques basados en controladores contra productos de seguridad

En los últimos meses, Sophos X-Ops ha investigado múltiples incidentes en los que los atacantes intentaban desactivar clientes EDR con una nueva herramienta de evasión de defensas que hemos bautizado como AuKill. La herramienta AuKill abusa de una versión anticuada del controlador utilizado por la versión 16.32 de la utilidad de Microsoft, Process Explorer, para desactivar los procesos EDR antes de desplegar una puerta trasera o un ransomware en el sistema objetivo.

La herramienta se utilizó durante al menos tres incidentes de ransomware desde principios de 2023 para sabotear la protección del objetivo y desplegar el ransomware: en enero y febrero, los atacantes desplegaron el ransomware Medusa Locker después de utilizar la herramienta; en febrero, un atacante utilizó AuKill justo antes de desplegar el ransomware Lockbit.

No es la primera vez que informamos sobre múltiples grupos de amenazas que despliegan simultáneamente software diseñado para matar a los agentes EDR que protegen los ordenadores. En diciembre de 2022, Sophos, Microsoft, Mandiant y SentinelOne informaron de que varios atacantes habían utilizado controladores personalizados para desactivar productos EDR.

En cambio, la herramienta AuKill abusaba de un controlador legítimo, pero obsoleto y explotable. Esta técnica se conoce comúnmente como ataque “trae tu propio controlador vulnerable” (BYOVD).

El método de abusar del controlador Process Explorer para eludir los sistemas EDR no es nuevo: se implementó en la herramienta de código abierto Backstab, publicada por primera vez en junio de 2021. De hecho, Sophos y otros proveedores de seguridad han informado anteriormente de múltiples incidentes en los que Backstab, o una versión de este controlador, se utilizó con fines maliciosos.

El pasado noviembre, por ejemplo, Sophos X-Ops informó que un ciberdelincuente que trabajaba para el grupo de ransomware LockBit utilizó Backstab para desactivar procesos EDR en una máquina infectada. Tres meses después, Sentinel One publicó un informe sobre una herramienta que denominaron MalVirt, que utiliza el mismo controlador Process Explorer para desactivar productos de seguridad antes de desplegar la carga útil final en la máquina objetivo.

Mas información https://news.sophos.com/es-es/2023/04/21/el-malware-edr-aukill-abusa-del-controlador-process-explorer/

Licenciamiento Corporativo de Sophos Costa Rica

Los federales advierten del ransomware Royal que utiliza toda la gama de TTP

La Agencia de Ciberseguridad y Seguridad de las Infraestructuras de EE.UU. (CISA), que se autodenomina la “Agencia de Ciberdefensa de EE.UU.”, acaba de publicar un anuncio de servicio público bajo su lema #StopRansomware.

Este informe lleva el número AA23-061a, y si crees que el ransomware es la amenaza de ayer, o que otros ciberataques específicos deberían encabezar la lista en 2023, merece la pena leerlo.

Los riesgos a los que te expones al apartar la vista de la amenaza del ransomware en 2023 para centrarte en el siguiente tema que vuelve a estar de moda pese a ser ya conocido (¿ChatGPT? ¿Criptojacking? ¿Locklogging? ¿Robo de código fuente? ¿Fraude 2FA?) son similares a los riesgos a los que te habrías enfrentado si hubieras empezado a centrarte exclusivamente en el ransomware hace unos años, cuando era la nueva amenaza del momento.

En primer lugar, a menudo te darás cuenta que cuando una ciberamenaza parece estar disminuyendo, la verdadera razón es que otras amenazas están aumentando en términos relativos, en lugar de que la que crees que ya no existe esté desapareciendo en términos absolutos.

De hecho, el aparente aumento de la ciberdelincuencia X que va acompañado de un aparente descenso de Y podría deberse simplemente a que cada vez más ciberdelincuentes que antes estaban especializados en Y ahora se dedican a X además de a Y, en lugar de solo a Y.

En segundo lugar, incluso cuando un ciberdelito concreto muestra un descenso absoluto en su prevalencia, casi siempre descubrirás que sigue habiendo muchos, y que el peligro no disminuye si te atacan.

Como nos gusta decir: “Los que no pueden recordar el pasado están condenados a repetirlo”.

Royal

El aviso AA23-061a se centra en una familia de ransomware conocida como Royal, pero los puntos clave del aviso del CISA son los siguientes:

- Estos ciberdelincuentes utilizanmétodos probados y fiables. Entre ellos se incluyen el phishing (2/3 de los ataques), la búsqueda de servidores RDP mal configurados (1/6 de ellos), la búsqueda de servicios en línea sin parches en la red, o simplemente comprando credenciales de acceso a delincuentes que entraron antes que ellos. Los ciberdelincuentes que se ganan la vida vendiendo credenciales, normalmente a ladrones de datos y bandas de ransomware, se conocen en la jerga como IAB, abreviatura del término autodescriptivo initial access brokers.

- Una vez dentro, los delincuentes intentan evitar programas que puedan aparecer obviamente como malware. Buscan herramientas de administración ya existentes, o traen las suyas propias, sabiendo que es más fácil evitar sospechas si te vistes, hablas y actúas como un lugareño, o como se dice en la jerga: live off the land. Las herramientas legítimas de las que abusan los atacantes incluyen utilidades usadas a menudo para el acceso remoto legítimo, para ejecutar comandos administrativos a distancia y para las tareas típicas de un administrador de sistemas. Algunos ejemplos son: PsExec de Microsoft Sysinternals; la herramienta de acceso remoto AnyDesk; y Microsoft PowerShell, que viene preinstalada en todos los ordenadores Windows.

- Antes de cifrar los archivos, los atacantes intentan complicar la recuperación de archivos. Como probablemente esperas, eliminan las instantáneas de volumen (instantáneas “rollback” vivas de Windows). También añaden sus propias cuentas de administrador no oficiales para poder volver a entrar si les echas, modifican la configuración de tu software de seguridad para silenciar las alarmas, toman el control de archivos que de otro modo no podrían descifrar y desordenan los registros de tu sistema para que luego sea difícil averiguar qué han cambiado.

Para que quede claro, tienes que mejorar la defensa contra todas estas TTP (herramientas, técnicas y procedimientos), independientemente de que una oleada concreta de atacantes pretenda chantajearte como parte de su juego final.

Dicho esto, por supuesto, parece que esta banda Royal está muy interesada en la técnica identificada por el marco MITRE ATT&CK del gobierno de EE.UU. con la etiqueta T1486, que lleva el inquietante nombre de Cifrados de datos por impacto.

En pocas palabras, T1486 generalmente denota atacantes que planean extorsionarte a cambio de descifrar tus preciados archivos, y que pretenden exprimirte más que nunca creando el mayor trastorno posible, y por tanto dándose a sí mismos la mayor ventaja de chantaje que puedan.

De hecho, el boletín AA23-061a advierte de que:

Los [delincuentes del ransomware] Royal han pedido rescates que oscilan entre aproximadamente 1 millón y 11 millones de USD en bitcoins.

Y, para que quede claro, normalmente roban (o, más exactamente, hacen copias no autorizadas de) tantos datos como pueden antes de congelar tus archivos, para ejercer aún más presión extorsionadora:

Tras acceder a las redes de las víctimas, los Royal desactivan el software antivirus y exfiltran grandes cantidades de datos antes de desplegar finalmente el ransomware y cifrar los sistemas.

Qué hacer?

Los delincuentes como la banda Royal se conocen en la jerga como adversarios activos, porque no se limitan a disparar malware y ver si cuela.

Utilizan herramientas preprogramadas y scripts siempre que pueden (a los delincuentes les gusta la automatización tanto como a cualquiera), pero prestan atención individual a cada ataque.

Esto les hace no sólo más adaptables (cambiarán sus TTP en un momento si descubren una forma mejor de causar daño), sino también más sigilosos (adaptarán sus TTP en tiempo real a medida que descubran tu libro de jugadas defensivo).

- Obtén más información leyendo nuestro Active Adversary Playbook, un fascinante estudio de 144 ataques reales realizado por el CTO de Sophos, John Shier.

- Obtén más información sobre Sophos Managed Detection and Response, donde nos unimos a tu equipo para ayudarte a luchar, porque hoy en día no tienes tiempo de hacerlo todo tú solo.

Fuente: Naked Security