Echa un vistazo a las últimas mejoras de nuestra solución Sophos Intercept X Endpoint, líder del mercado, que protege los sistemas Windows, macOS y Linux contra ransomware, malware, phishing, amenazas web y comportamientos nunca vistos dirigidos por atacantes.

Año tras año, Sophos Intercept X Endpoint ofrece resultados de ciberseguridad superiores a más de un cuarto de millón de organizaciones de todo el mundo, gracias a nuestro enfoque incesante en la innovación y nuestro compromiso de ofrecer la protección más sólida.

Sophos se clasificó como la mejor del sector en las pruebas de protección de SE Labs en el cuarto trimestre de 2022, obteniendo calificaciones AAA en todos los ámbitos. Tanto en la categoría de Empresas como en la de pymes, obtuvimos

- 100 % de puntuación en precisión de la protección

- 100 % en precisión legítima

- 100 % de puntuación en precisión total

Los clientes también dan a Sophos las mejores puntuaciones. A 20 de febrero de 2023, Sophos Intercept X Endpoint tiene una puntuación de 4,8/5 en 374 opiniones independientes en Gartner Peer Insights, y el 95% de los clientes afirman que recomendarían Sophos.

Aunque estamos orgullosos de todos estos resultados, nos apasiona proteger a nuestros usuarios, así que queremos compartir contigo algunas de las mejoras que ayudan a nuestros clientes a ir por delante de los adversarios actuales, bien financiados y en constante innovación, y a agilizar la gestión diaria de la seguridad de los puntos finales.

Protección adaptativa contra adversarios activos

Desarrollamos constantemente nuevas técnicas de protección para proteger a nuestros clientes contra los ataques más recientes. Una de las últimas incorporaciones a la seguridad de Sophos Endpoint es la Protección Activa Adaptativa contra Adversarios. Esta nueva capacidad de SophosLabs se activa automáticamente siempre que detectamos indicios de que un dispositivo ha sido comprometido y hay un ataque de teclado en curso.

La Protección Activa Adaptativa contra Adversarios pone temporalmente el dispositivo afectado en un modo de seguridad más agresivo que interrumpe y retrasa al atacante bloqueando automáticamente una amplia gama de actividades que suelen realizarse en los ataques dirigidos por humanos. Algunos ejemplos de los comportamientos maliciosos que impedimos son:

- Intentos de ejecutar herramientas de administración remota

- Intentos de ejecutar ejecutables no fiables

- Intentos de arrancar la máquina en Modo Seguro

Y muchos, muchos más…

Al impedir que un actor malicioso realice estas actividades, la Protección Adaptativa Activa contra Adversarios ralentiza el ataque y gana tiempo para que los equipos de seguridad respondan a la amenaza antes de que el adversario consiga su objetivo. Una vez que no hay más indicios de actividad del adversario en el dispositivo, la Protección Adaptativa Activa contra Adversarios se desactiva automáticamente. No es necesario activarla ni ajustarla manualmente.

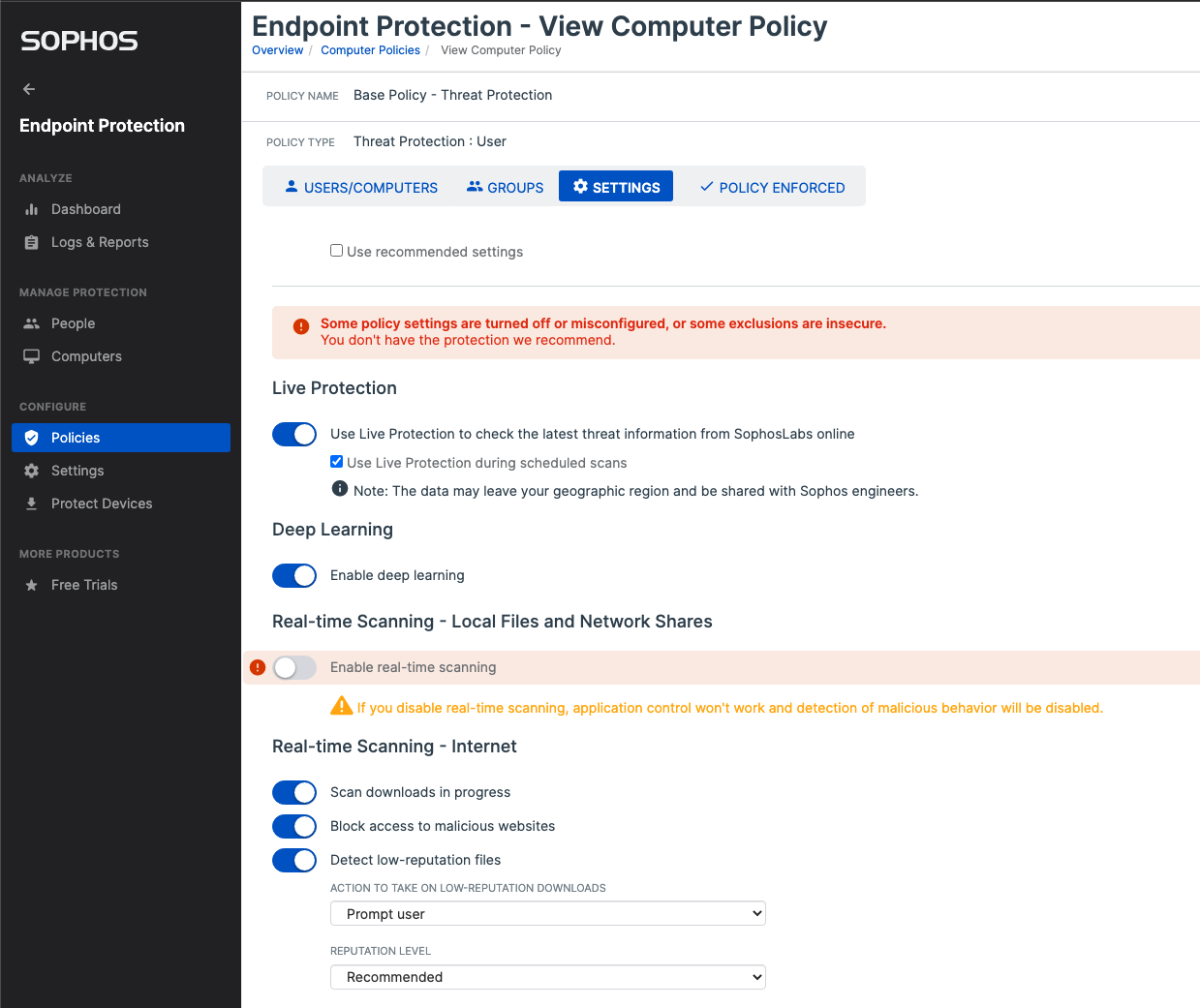

Comprobación del estado de la cuenta

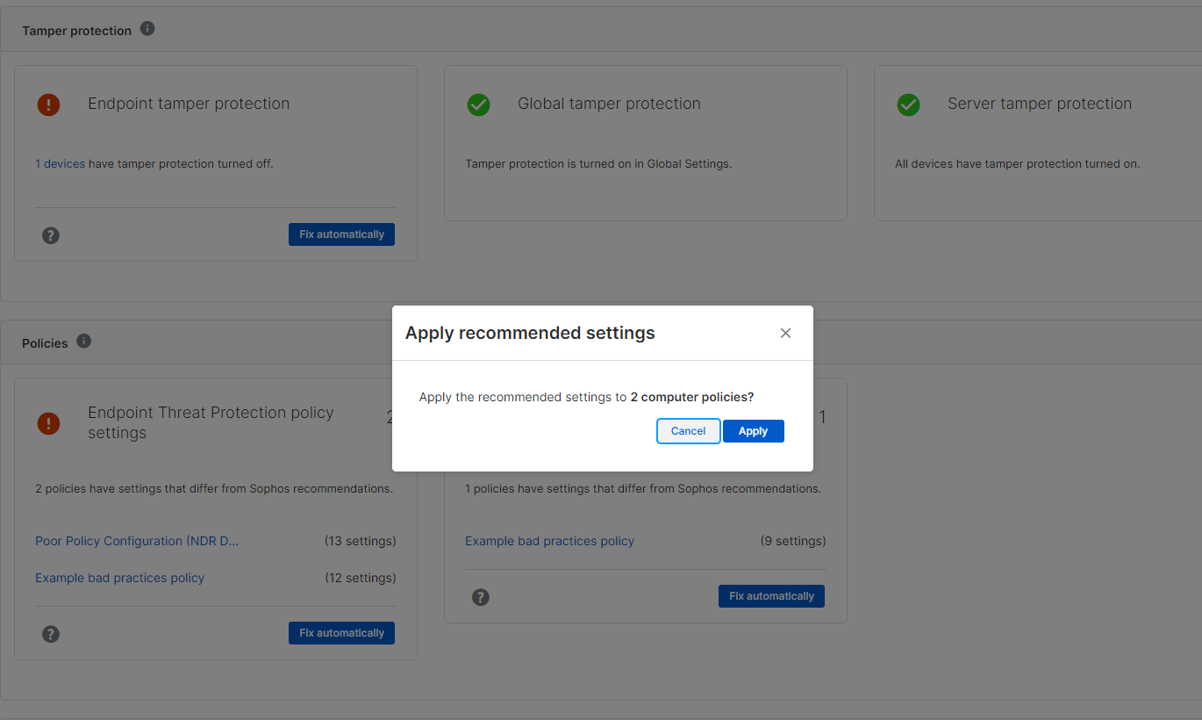

Sophos Endpoint está repleto de tecnologías que protegen a las organizaciones contra amenazas avanzadas. La Comprobación del estado de la cuenta te permite asegurarte rápidamente de que esas funciones están correctamente configuradas y desplegadas, optimizando tu protección. Disponible para todos los clientes a través de la plataforma Sophos Central, el Account Health Check realiza varias evaluaciones clave:

- Asignación de software: ¿tienen los dispositivos asignados todos los componentes de software de Sophos Endpoint?

- Política de amenazas – ¿están utilizando las políticas la configuración recomendada por Sophos?

- Exclusiones: ¿existen exclusiones que expongan la superficie de ataque?

- Protección antimanipulación: ¿se ha desactivado la protección antimanipulación en las estaciones de trabajo y servidores?

Si la Comprobación del estado de la cuenta detecta algún problema, una sencilla opción de “corregir automáticamente” te permite actualizar tu protección al instante a la configuración recomendada. Los clientes han utilizado esta sencilla opción de corrección más de 11.000 veces en los tres meses transcurridos desde que introdujimos esta función, optimizando su postura de seguridad con un solo clic.

Aunque la configuración recomendada se aplica automáticamente en todos los despliegues nuevos de Sophos, con el tiempo pueden surgir problemas a medida que se añaden y eliminan dispositivos, cambian los miembros del equipo y se adquieren diferentes suscripciones de software. Recomendamos revisar la Comprobación del estado de la cuenta al menos cada tres meses -e idealmente cada mes- para mantener un entorno saludable.

Opciones mejoradas de gestión del software

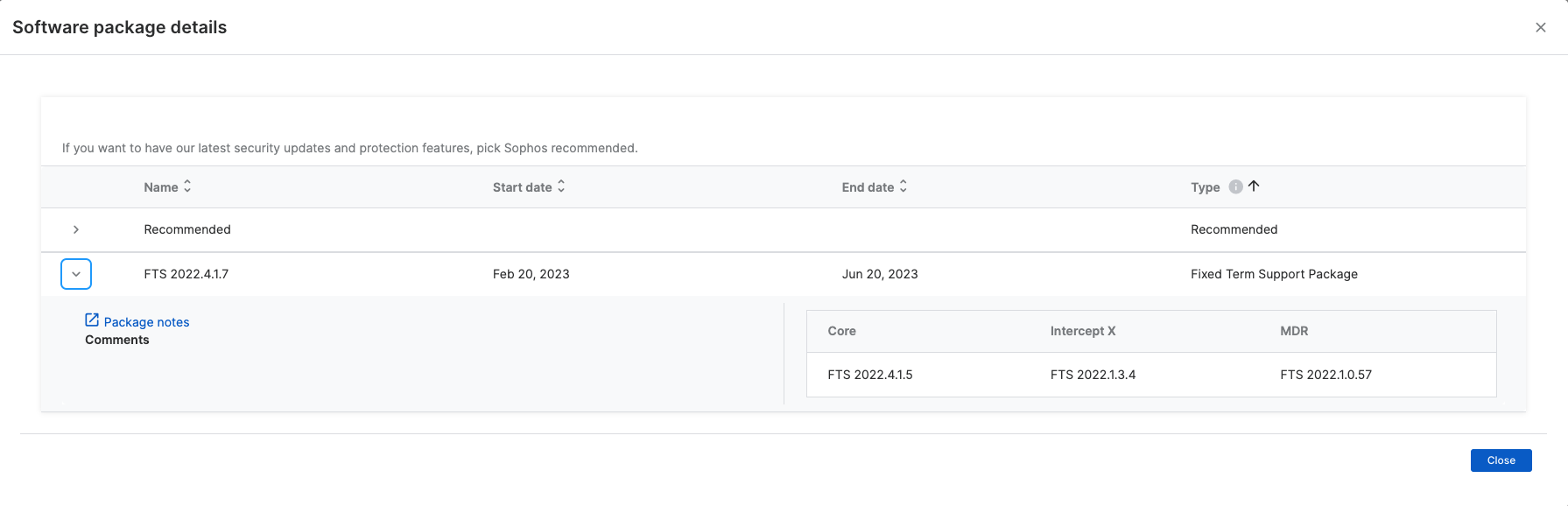

Aunque todas las organizaciones necesitan los mismos altos niveles de protección, las empresas más grandes a menudo requieren capacidades de gestión más granulares. Recientemente hemos lanzado paquetes de Fixed Term Support y paquetes especiales de “Versión de Mantenimiento” (MR) para ordenadores y servidores Windows, y la cobertura de macOS y Linux llegará a finales de este año.

Los paquetes Fixed Term Support permiten a los clientes controlar con precisión qué versiones del software Sophos Endpoint despliegan en dispositivos/grupos específicos de dispositivos Windows. Esto te permite controlar cuándo se actualizan los dispositivos en lugar de estar pendiente del calendario de actualizaciones de Sophos.

Los paquetes especiales “Versión de Mantenimiento” (MR) son paquetes que el servicio de asistencia de Sophos pone a disposición de clientes específicos y que contienen correcciones antes de la próxima versión completa del software. Los clientes pueden aplicar estos paquetes inmediatamente a los dispositivos seleccionados, acelerando rápidamente la capacidad de una organización para solucionar un problema.

Más información sobre estas funciones en la Comunidad de Sophos.

Mejoras en la protección contra programas maliciosos para Linux

Los clientes nos pidieron escaneado y cuarentena de malware en acceso para máquinas Linux, y lo hemos conseguido. Estas funciones ya están activas y complementan nuestras funciones de protección para Linux, incluidas las detecciones en tiempo de ejecución, la detección en directo y la respuesta en directo.

Te recordamos que el antiguo producto Sophos Antivirus para Linux se retirará en julio de 2023, así que si todavía utilizas Sophos Antivirus para Linux, cambia hoy mismo al nuevo agente Sophos Protection para Linux.

Agente más rápido y ligero

Sophos Endpoint ofrece una protección superior sin concesiones. Hemos ampliado nuestras capacidades de protección al tiempo que reducimos el espacio de memoria del agente de Windows en un 40% y el número de procesos en más de un 30%. Además, hemos introducido una nueva opción de despliegue con sensor XDR que es ~80% más ligera que el antiguo agente completo. El resultado: rendimiento acelerado de aplicaciones, cargas de trabajo y dispositivos.

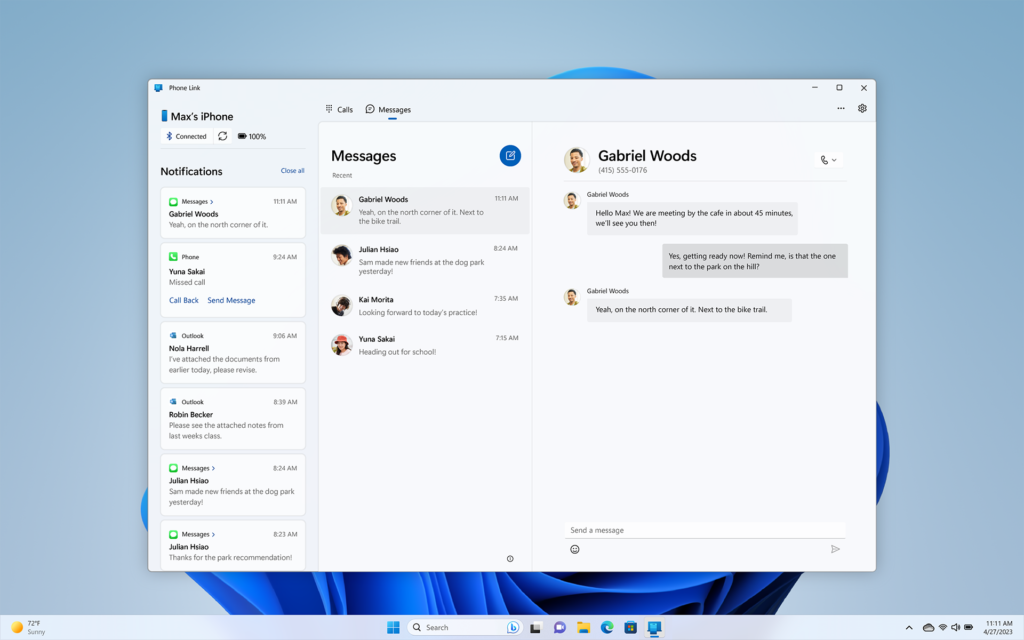

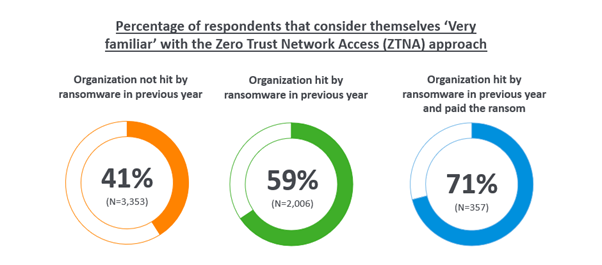

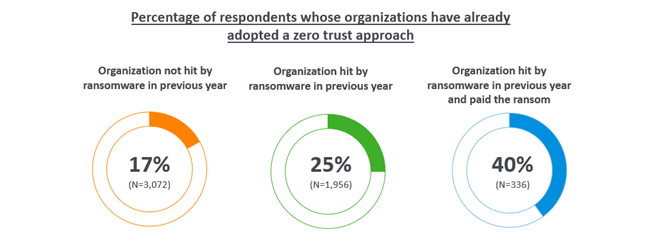

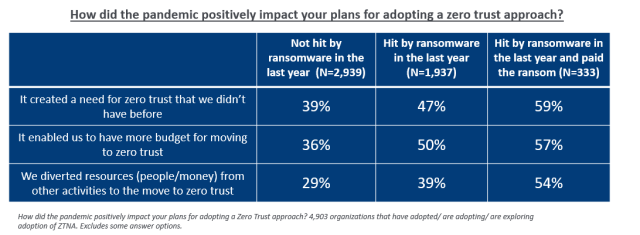

Agente ZTNA incorporado – en dispositivos Windows y macOS

Zero-Trust Network Access (ZTNA) se está convirtiendo rápidamente en la tecnología de acceso remoto preferida por organizaciones de todos los tamaños. Mejora la seguridad, es más fácil de gestionar y funciona de forma fiable en todas partes sin estorbar.

Sophos Intercept X Endpoint es la única solución de protección de endpoints con un agente ZTNA integrado, que prepara las defensas de los clientes para el futuro. Tras la reciente incorporación de la compatibilidad con macOS, las organizaciones pueden ampliar su protección para incluir Sophos ZTNA en todo su parque en cualquier momento, sin necesidad de desplegar un agente adicional*. Ambas soluciones se gestionan a través de la plataforma Sophos Central para una mayor facilidad de uso.

* Requiere la compra de la suscripción a Sophos ZTNA

¡Más novedades pronto!

Tenemos una hoja de ruta emocionante y agresiva que continúa nuestra oferta de protección innovadora y líder del mercado para nuestros clientes. En los próximos meses, esperamos introducir una versión de Soporte a Largo Plazo (LTS) para Windows que permita a los clientes permanecer en una versión estática hasta 18 meses. Esto es especialmente útil para infraestructuras críticas en las que el control de versiones está estrictamente controlado.

También añadiremos un nuevo informe de versión de software en la interfaz de usuario central. Con la posibilidad de definir qué versión/paquetes se despliegan en cada dispositivo, este nuevo informe permitirá a los clientes revisar e identificar rápidamente las versiones/paquetes que se ejecutan en sus dispositivos.

Tras la excelente respuesta de los clientes a la Comprobación del estado de las cuentas, pronto lanzaremos funciones adicionales, como una nueva opción de “repetición” para aplazar las comprobaciones a otro momento, alertas proactivas que te avisan cada vez que se realiza un cambio de configuración que afecta a la ciberseguridad, y una puntuación que te permite realizar un seguimiento de las mejoras en la postura de seguridad a lo largo del tiempo.

Estamos mejorando aún más el Sensor Linux de Sophos (SLS), añadiendo la posibilidad de incorporar datos de detección al Lago de Datos de Sophos y al Centro de Análisis de Amenazas, y también permitiremos a los equipos de seguridad crear y gestionar detecciones en tiempo de ejecución en Sophos Central.

Además, para macOS, el aislamiento de dispositivos dirigido por el administrador estará disponible de forma inminente, y tenemos previsto abrir nuestro programa Early Access (EAP) para el descifrado HTTPS para la protección web el próximo trimestre. Esperamos compartir en breve más detalles sobre estas y otras mejoras.

Explora Sophos Endpoint Security hoy mismo

Para saber más sobre Sophos Endpoint y cómo puede ayudar a tu organización a defenderse mejor contra los ataques avanzados de hoy en día, habla con un asesor de Sophos o con tu partner hoy mismo.Recursos de Sophos Endpoint

El portal para partners de Sophos ofrece una gran cantidad de recursos de productos y ventas, materiales de formación y campañas de marketing listas para ejecutar. Descubre los recursos disponibles hoy mismo.

POR